Wer Verschlüsselungen benutzt, muss heute schon wissen, was der potentielle Angreifer kann, nur dann können die Sicherheitssysteme so schlank wie möglich gehalten werden. Jetzt haben Forscher der TU Graz überprüft, wie sicher heutige Verschlüsselungen sind. Mit erstaunlichen Ergebnissen: Selbst mit einem Budget von einer Milliarde US-Dollar würden Angreifer demnach 41 Jahre benötigen, um die kleinsten zugelassenen Internet-„Schlüssel“ zu berechnen.

Ob e-Mail-Abruf oder Internetbanking: Unabhängig davon, warum wir uns bei einem Server einloggen, es wird eine Internetverschlüsselung aktiv. Diese Verschlüsselungen müssen so klein wie möglich sein, um beispielsweise die geringe Rechenleistung von Smartphones nicht zu mindern. Eine Grundüberlegung in der Computersicherheit ist also: Welches Verschlüsselungssystem ist klein genug und dabei trotzdem sicher genug?

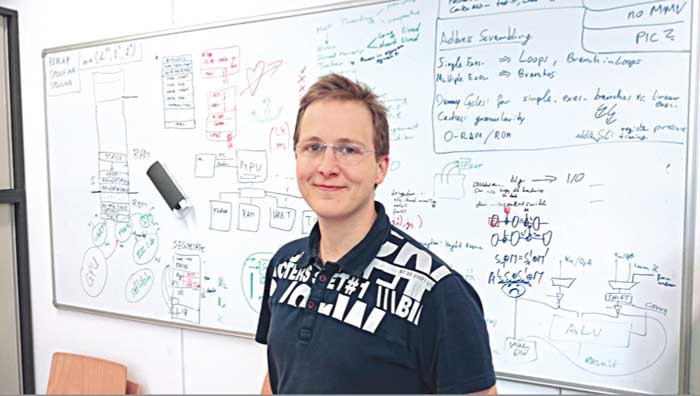

„Die in sicheren Internetverbindungen verwendeten Schlüssel sind oft groß genug, um alle Atome im Universum zu zählen. Ein kundiger Angreifer weiß, wie viele und welche Rechenoperationen nötig sind, um kryptografische Schlüssel zu attackieren – aber er hat einfach nicht die Ressourcen, um die Schlüssel zum Schloss der jeweiligen Serververbindung zu finden“, schildert Erich Wenger vom Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie der TU Graz.

Gezielte Attacke im Dienste der Sicherheit

Gemeinsam mit Paul Wolfger hat er einen neuen Rekord aufgestellt und gezielt eine so genannte 113-bit-Koblitz-Kurve „attackiert“ – das ist eine Art der Verschlüsselung, die mit diskreten Logarithmen im Hintergrund operiert und „kleiner“ und damit schwächer ist als die kleinste zugelassene Standard-Verschlüsselung. Sie haben mit einer eigens dafür gebauten Rechenmaschine nur 45 Tage gebraucht, um die Verschlüsselung zu knacken. „Das belegt zwar, dass die 113-bit-Koblitz-Kurve nicht sonderlich sicher ist. Was viel wichtiger ist: Damit ist eine sehr genaue Abschätzung möglich, wie lange eine erfolgreiche Attacke auf die stärkere 163-bit-Koblitz-Kurve, die schwächste zugelassene Internetverschlüsselung, dauern würde.

Selbst wenn ein Angreifer ein Budget von einer Milliarde US-Dollar zur Verfügung hätte und damit eine entsprechende Rechenmaschine bauen würde, würde es unglaubliche 41 Jahre dauern, die Verschlüsselung einer einzigen Verbindung zu knacken“, fasst Erich Wenger die gewonnene Erkenntnis zusammen. Die beiden Forscher der TU Graz beweisen damit: Selbst die kleinste Internetverschlüsselung ist immer noch sicher. „Vorausgesetzt natürlich, es steckt kein Programmierfehler dahinter, wie es beispielsweise bei Heartbleed der Fall war“, betonen Wenger und Wolfger.

Riesenrechner für die Attacke

Für ihre „Attacke“ haben die beiden Forscher eine eigene Rechenmaschine aus 18 programmierbaren Schaltungen zu je 1.300 Euro gebaut. Diese Rechenmaschine kann zwar ausschließlich Schlüsselberechnungen für Koblitz-Kurven durchführen – braucht dafür aber pro Rechenschritt nur sechs Nanosekunden. Zum Vergleich: Ein herkömmlicher Computer braucht pro Rechenoperation drei Millisekunden. „Mit einer Rechenmaschine um 18 x 1.300 Euro, also 23.400 Euro, dauert es 45 Tage die 113-bit-Koblitz-Kurve zu knacken. Daher können wir schlussfolgern: Um die stärkere und im Internet gängige 163-bit-Koblitz-Verschlüsselung zu sprengen, würde es eine Milliarde US-Dollar und 41 Jahre brauchen – ein unrealistisch hoher Einsatz von Geld und Zeit. Die heutige Internetverschlüsselung ist also sicher. Geglückte Angriffe resultieren aus menschlichen Programmierfehlern, nicht aus der fehlenden Sicherheit“, fasst Wenger zusammen. Das nächste Ziel der beiden Kryptografen ist es, die nächstgrößere Verschlüsselung zu attackieren und auch hier herauszufinden, wie lange die Suche nach dem kryptografischen Schlüssel brauchen würde.

Das genaue Ergebnis der „Attacke der Kryptografen“ ist hier nachzulesen http://eprint.iacr.org/2014/368

Hinterlasse einen Kommentar